OCSP-nippauksen ottaminen käyttöön palvelimella

Samantha ClarkJaa

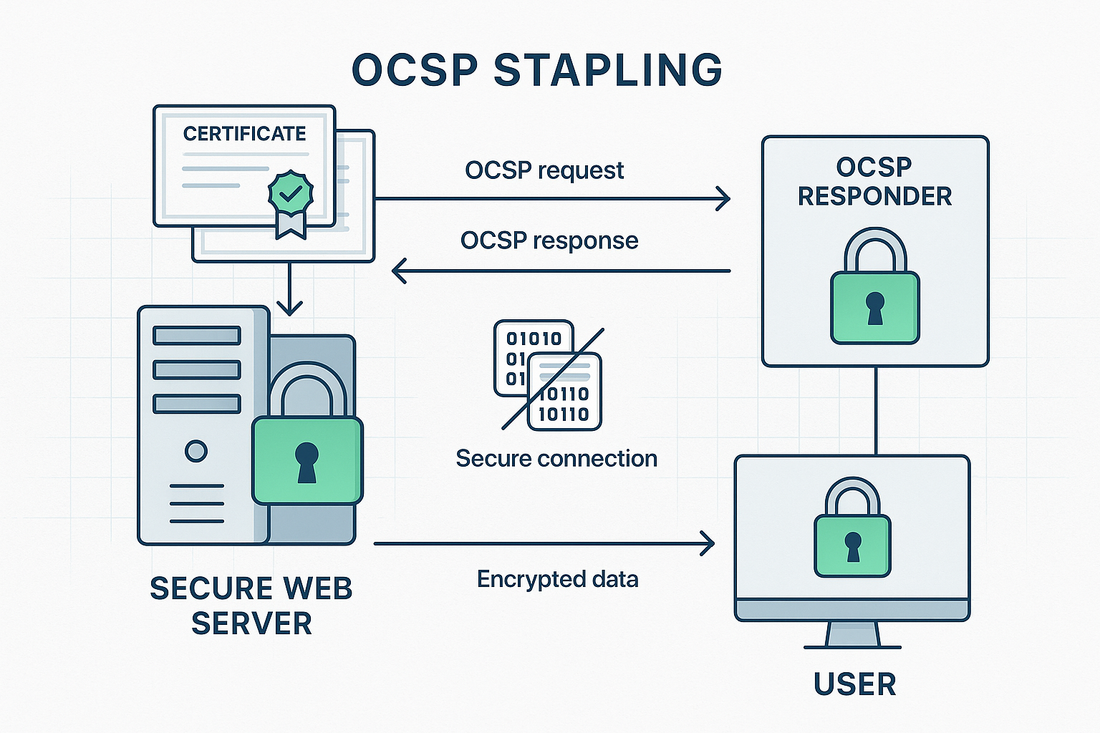

OCSP-tappaus on merkittävä edistysaskel siinä, miten SSL-varmenteet vahvistavat nykyisen tilansa, ja se parantaa verkkosivustojen suorituskykyä ja turvallisuutta.

Tämän protokollan parannuksen ansiosta verkkopalvelimet voivat saada aikaleimalla varustettuja OCSP-vastauksia varmentajilta ja liittää tai "nitoa" nämä vastaukset SSL-varmenteen kättelyyn, mikä vähentää huomattavasti asiakkaiden ja selainten tarkistustaakkaa.

OCSP-nippauksen ymmärtäminen

Online SSL Certificate Status Protocol (OCSP) -niputus, joka tunnetaan teknisesti nimellä TLS Certificate Status Request extension, ratkaisee SSL-varmenteiden vahvistamiseen liittyvät perinteiset suorituskykyhaasteet.

Sen sijaan, että selaimet joutuisivat tarkistamaan SSL-varmenteen tilan itsenäisesti varmentajalta, verkkopalvelin hankkii OCSP-vastauksen määräajoin, tallentaa sen välimuistiin ja toimittaa sen sitten SSL-varmenteen luovutuksen yhteydessä.

Tämä optimointi lyhentää merkittävästi yhteysaikoja, lisää yksityisyyttä ja parantaa SSL-varmenteen validoinnin yleistä luotettavuutta.

Trustico® SSL-sertifikaatteja käyttävissä yrityksissä OCSP-nippauksen käyttöönotto voi nopeuttaa huomattavasti sivujen latausaikoja ja parantaa käyttäjäkokemusta.

Käyttöönoton edellytykset

Ennen kuin OCSP-nitominen otetaan käyttöön palvelimellasi, tiettyjen vaatimusten on täytyttävä. Verkkopalvelimellasi on oltava yhteensopiva versio palvelinohjelmistosta, yleensä Apache 2.3.3 tai uudempi, Nginx 1.3.7 tai uudempi tai IIS 7 tai uudempi.

Palvelimesi tarvitsee luotettavan Internet-yhteyden, jotta se voi tavoittaa OCSP-vastaajapalvelimet, ja riittävästi järjestelmäresursseja OCSP-vastausten välimuistiin tallentamista ja hallintaa varten.

Varmista lisäksi, että palomuurisääntösi sallivat lähtevät yhteydet Certificate Authorityn OCSP-vastaajapalvelimille porttiin 80 tai 443.

OCSP-nippauksen määrittäminen Apachessa

Apachen konfigurointivaiheet

Apache-verkkopalvelin vaatii erityisiä muutoksia SSL-varmenteen virtuaalisen isännän kokoonpanoon. Varmista ensin, että mod_ssl -moduuli on käytössä.

Etsi Apache-konfiguraatiossa SSL Certificate virtual host -lohko ja lisää seuraavat direktiivit :

SSLUseStapling On SSLStaplingCache shmcb:/tmp/stapling_cache(128000) SSLStaplingResponderTimeout 5 SSLStaplingReturnResponderErrors off SSLStaplingFakeTryLater off

Näillä asetuksilla otetaan käyttöön OCSP-tappaus, määritetään vastausvälimuisti ja asetetaan asianmukaiset aikakatkaisuarvot.

Kun olet tehnyt nämä muutokset, käynnistä Apache-palvelu uudelleen, jotta uusi kokoonpano otetaan käyttöön.

OCSP-nippauksen toteuttaminen Nginxissä

Nginxin konfigurointiprosessi

Nginxin konfigurointi OCSP-tappitiedostoa varten edellyttää muutoksia konfiguraatiotiedoston palvelinlohkoon. Lisää seuraavat direktiivit OCSP-tappitiedoston käyttöön ottamiseksi ja konfiguroimiseksi :

ssl_stapling on; ssl_stapling_verify on; ssl_trusted_certificate /path/to/chain.pem; resolver 8.8.8.8 8.8.4.4;

resolver -direktiivi määrittää DNS-palvelimet, joita käytetään OCSP-vastaajan isäntänimen ratkaisemiseen.

Polun ssl_trusted_certificate tulee osoittaa SSL-varmenteen koko Chained-tiedostoon. Muista käynnistää Nginx uudelleen näiden muutosten tekemisen jälkeen.

OCSP-tappausmäärityksen tarkistaminen

Testaus ja validointi

OCSP-tappitiedoston käyttöönoton jälkeen varmistus on ratkaisevan tärkeää. Käytä OpenSSL-komentorivityökaluja konfiguraatiosi testaamiseen :

openssl s_client -connect example.com:443 -status

Onnistunut toteutus näyttää tulosteessa "OCSP Response Status: successful". Vastauksen pitäisi myös sisältää nykyiset aikaleimatiedot ja OCSP-vastaajan URL-osoite.

Yleisten ongelmien vianmääritys

Yhteysongelmat

Jos OCSP-nidonta ei toimi, tarkista ensin verkkoyhteys OCSP-vastaajiin. Tarkista palomuurisäännöt ja varmista, että palvelin voi tavoittaa varmentajan OCSP-palvelimet.

Yleiset virheilmoitukset, kuten "OCSP response not received", viittaavat yleensä verkko- tai kokoonpano-ongelmiin.

Varmenteiden ketjuun liittyvät ongelmat

Puutteelliset tai virheelliset SSL-varmenteiden ketjut aiheuttavat usein OCSP-nidonnan epäonnistumisia. Varmista, että SSL-varmenteen asennus sisältää täydellisen ketjun SSL-välivarmenteita.

OCSP:n oikeaa validointia varten ssl_trusted_certificate -tiedoston on sisällettävä koko SSL-varmenteiden ketju.

Suorituskyvyn ja turvallisuuden edut

OCSP-tappaus parantaa suorituskykyä merkittävästi lyhentämällä SSL-varmenteiden kättelyaikoja. Tämä optimointi on erityisen arvokas mobiilikäyttäjille tai niille, joilla on korkean viiveen yhteydet.

Tietoturvan kannalta nidonta estää tietyntyyppiset hyökkäykset, koska SSL-varmenteen tilan tarkistusta ei voida ohittaa.

Parhaat käytännöt ja ylläpito

OCSP-niitostustoiminnon säännöllinen seuranta on tärkeää. Ota käyttöön automaattiset tarkistukset, joilla varmistetaan, että niitostus on edelleen toiminnassa.

Määritä asianmukaiset välimuistin aikakatkaisut, jotta suorituskyky ja OCSP-vastausten tuoreus ovat tasapainossa. Harkitse turhien DNS-resolverien käyttöönottoa luotettavan OCSP-vastaajan resoluution varmistamiseksi.

Yhteenveto

OCSP-stapling on ratkaisevan tärkeä optimointi nykyaikaisissa SSL-varmenteiden käyttöönotoissa. Toteuttamalla tämän protokollalaajennuksen organisaatiot voivat parantaa merkittävästi verkkosivustojensa suorituskykyä ja säilyttää samalla vankan turvallisuusvalidoinnin.

Trustico® SSL-sertifikaatit tukevat täysin OCSP-staplingia, joten yritykset voivat hyödyntää tätä tärkeää tekniikkaa.

Muista seurata säännöllisesti kokoonpanoasi ja päivittää palvelinohjelmisto, jotta voit varmistaa OCSP-niitostuksen optimaalisen suorituskyvyn jatkuvan.