Riferimento rapido a OpenSSL

James RodriguezCondividi

OpenSSL è uno degli strumenti più potenti e diffusi per la gestione dei certificati SSL e delle attività crittografiche.

Come componente cruciale del ciclo di vita dei certificati SSL, OpenSSL fornisce agli amministratori di sistema e agli sviluppatori web funzionalità essenziali per la generazione di chiavi private, la creazione di Certificate Signing Request (CSR) e la gestione dei certificati SSL digitali.

Questa guida completa esplora i comandi fondamentali di OpenSSL e le best practice su cui i professionisti della sicurezza fanno affidamento ogni giorno.

Comprendere i fondamenti di OpenSSL

OpenSSL combina una libreria crittografica open-source con un'utilità a riga di comando, offrendo solide funzionalità per la gestione dei certificati SSL.

Lo strumento supporta diversi protocolli crittografici, tra cui TLS 1.3, e fornisce ampie opzioni per la generazione delle chiavi, la manipolazione dei certificati SSL e le operazioni di sicurezza.

Prima di procedere con i comandi specifici, assicuratevi che OpenSSL sia correttamente installato sul vostro sistema.

Prerequisiti e requisiti di sistema

Per utilizzare efficacemente OpenSSL per la gestione dei certificati SSL, sul sistema deve essere installata la versione di OpenSSL 1.1.1 o superiore, che garantisce la compatibilità con i moderni standard crittografici e protocolli di sicurezza.

La maggior parte delle distribuzioni Linux include OpenSSL per impostazione predefinita, mentre gli utenti Windows potrebbero doverlo installare separatamente.

openssl version -a

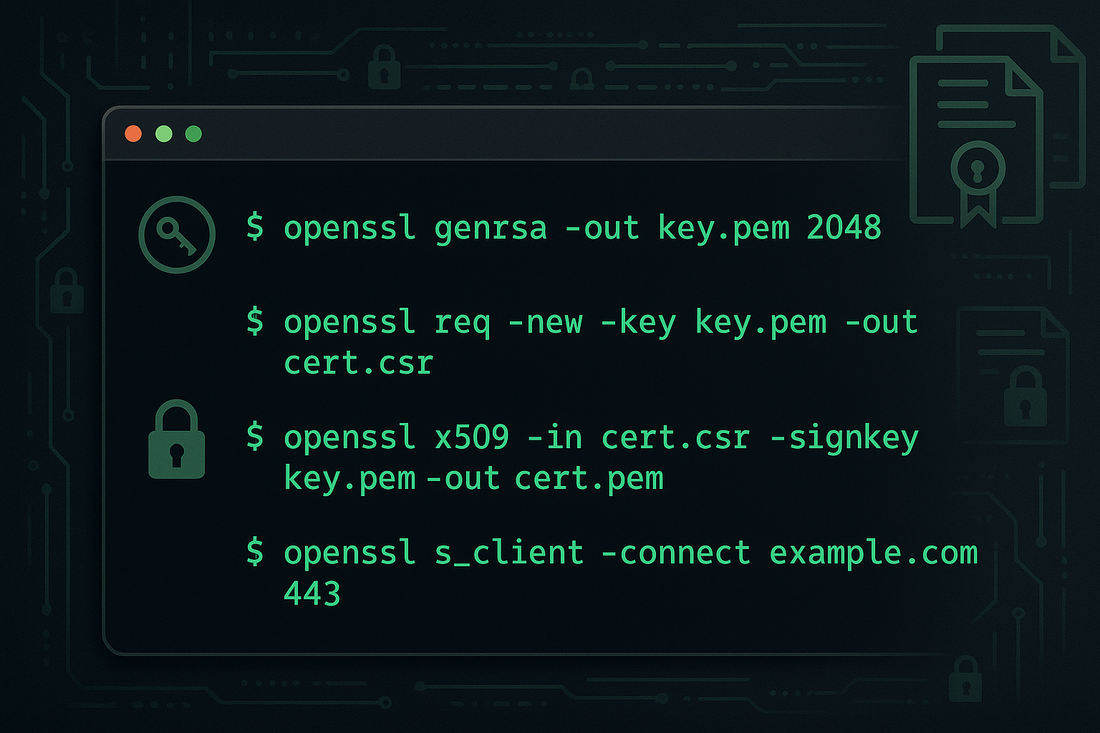

Generazione delle chiavi private

La creazione di una chiave privata sicura rappresenta il primo passo fondamentale nel processo di acquisizione di un certificato SSL.

OpenSSL supporta diversi tipi di chiavi e livelli di crittografia, tra cui RSA e ECC sono i più comuni.

Per la generazione di chiavi RSA standard con crittografia 2048-bit, utilizzare il seguente comando :

openssl genrsa -out domain.key 2048

Per una maggiore sicurezza, molte organizzazioni preferiscono la crittografia 4096-bit. La maggiore lunghezza della chiave fornisce una protezione aggiuntiva contro futuri attacchi crittografici, anche se può avere un leggero impatto sulle prestazioni del server.

Creazione del Certificate Signing Request

Dopo aver generato la chiave privata, il passo successivo consiste nel creare un Certificate Signing Request (CSR).

Questa richiesta contiene informazioni essenziali sulla vostra organizzazione e sul vostro dominio. Il comando seguente genera una CSR utilizzando la chiave privata precedentemente creata:

openssl req -new -key domain.key -out domain.csr

Durante la generazione della CSR, OpenSSL richiederà vari dettagli, tra cui il nome dell'organizzazione, la sede e il nome comune (dominio).

Assicurarsi che tutte le informazioni corrispondano esattamente ai dati dell'organizzazione, poiché eventuali errori di verifica possono ritardare l'emissione del certificato SSL.

Verifica delle informazioni sul certificato

OpenSSL fornisce diversi comandi per esaminare i dettagli del certificato SSL.

Questi strumenti si rivelano preziosi per la risoluzione di problemi relativi ai certificati SSL o per verificare il successo dell'installazione. Per visualizzare le informazioni sui certificati SSL, utilizzare :

openssl x509 -in certificate.crt -text -noout

Convalida della catena del certificato

Una corretta convalida della catena di certificati SSL garantisce una compatibilità ottimale con i browser. Per verificare la catena di certificati SSL utilizzando OpenSSL, esaminare ogni certificato SSL nella sequenza della catena.

Il seguente comando aiuta a identificare i problemi della catena:

openssl verify -CAfile chain.pem certificate.crt

Conversione dei formati dei certificati

Server e applicazioni diversi possono richiedere formati specifici per i certificati SSL. OpenSSL eccelle nella conversione di formato, supportando le trasformazioni tra PEM, DER, PKCS#12 e altri formati. Per convertire dal formato PEM al formato PKCS#12, utilizzare :

openssl pkcs12 -export -out certificate.pfx -inkey domain.key -in certificate.crt -certfile chain.pem

Migliori pratiche di sicurezza

Quando si lavora con OpenSSL, è essenziale mantenere protocolli di sicurezza adeguati. Conservare sempre le chiavi private in luoghi sicuri con permessi di accesso limitati.

Implementare procedure di backup adeguate per tutto il materiale crittografico e ruotare regolarmente le chiavi in base alla propria politica di sicurezza.

Non condividete mai le chiavi private e non conservatele in luoghi non protetti.

Risoluzione dei problemi comuni

La gestione dei certificati SSL presenta spesso problemi, in particolare durante i processi di installazione o rinnovo. I problemi più comuni includono certificati SSL scaduti, certificati SSL intermedi mancanti e permessi di file errati.

Quando si verificano errori relativi ai certificati SSL, verificare innanzitutto l'integrità della catena di certificati SSL e assicurarsi che tutti i file richiesti mantengano le autorizzazioni corrette.

Ottimizzazione delle prestazioni

La configurazione di OpenSSL può avere un impatto significativo sulle prestazioni del server. Ottimizzate l'implementazione del certificato SSL selezionando le suite di cifratura e le versioni di protocollo appropriate.

Le configurazioni moderne dovrebbero privilegiare TLS 1.2 e 1.3 e disabilitare i protocolli più vecchi e vulnerabili come SSL 3.0 e TLS 1.0.

Conclusioni

OpenSSL rimane uno strumento indispensabile per la gestione dei certificati SSL e per le operazioni di sicurezza.

Padroneggiando questi comandi fondamentali e le migliori pratiche, è possibile gestire efficacemente i certificati SSL digitali e mantenere solidi standard di sicurezza.

Trustico® offre certificati SSL completi e compatibili con le implementazioni OpenSSL, assicurando che i vostri certificati SSL soddisfino gli attuali standard di sicurezza e forniscano un'eccellente compatibilità con i browser.

Ricordate di aggiornare regolarmente l'installazione di OpenSSL e di rivedere le pratiche di sicurezza per mantenere una protezione ottimale dei vostri beni digitali.