Comprensione del processo di handshake SSL/TLS

Daniel MartinezCondividi

Quando si visita un sito web protetto da SSL Certificates, dietro le quinte inizia un processo complesso prima che avvenga la trasmissione dei dati.

Questo processo critico è noto come handshake SSL/TLS e costituisce la base di tutte le comunicazioni sicure su Internet. Comprendere il funzionamento di questo handshake è essenziale per gli amministratori di sistema, gli sviluppatori web e tutti coloro che sono responsabili dell'implementazione della sicurezza SSL Certificate.

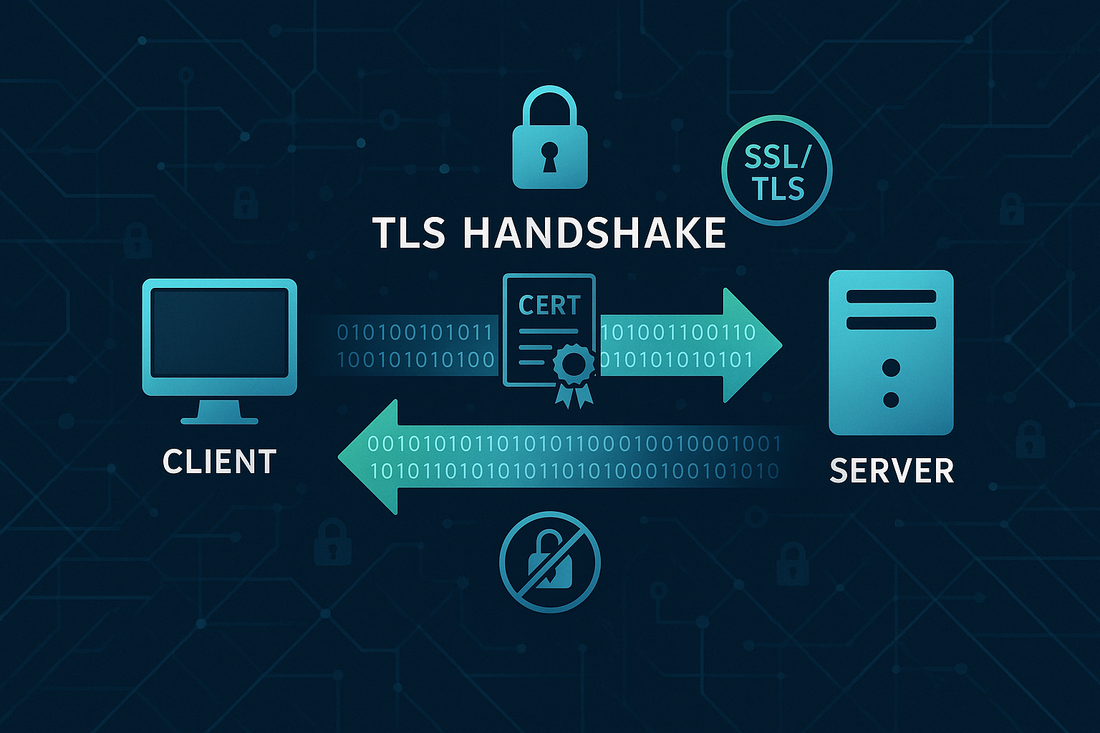

L'handshake SSL/TLS è un protocollo sofisticato che stabilisce una connessione sicura tra un client (in genere un browser Web) e un server.

Questo processo assicura che tutti i dati trasmessi tra queste parti rimangano criptati e protetti da potenziali intercettazioni o manomissioni.

Cos'è il processo di handshake di SSL/TLS?

L'handshake SSL/TLS rappresenta la fase iniziale di negoziazione tra un client e un server quando si stabilisce una connessione sicura.

Questo processo prevede diverse fasi in cui le due parti si autenticano reciprocamente, concordano i metodi di crittografia e stabiliscono le chiavi crittografiche che saranno utilizzate per la durata della sessione. Si tratta di un processo formale di introduzione e di accordo che deve essere completato prima che qualsiasi informazione sensibile possa essere trasmessa in modo sicuro.

Durante questo handshake vengono eseguite diverse funzioni critiche.

Tra queste, la verifica dell'identità attraverso la convalida di SSL Certificate, la negoziazione della suite di cifratura, l'accordo sulla versione del protocollo e la generazione della chiave simmetrica. L'intero processo dura in genere pochi millisecondi, ma la sicurezza che offre è inestimabile.

L'handshake utilizza una combinazione di crittografia asimmetrica e simmetrica.

Inizialmente, la crittografia asimmetrica (che utilizza le coppie Public e Private Key ) viene impiegata per lo scambio sicuro di chiavi e l'autenticazione. Una volta completato l'handshake, la crittografia simmetrica subentra per la trasmissione vera e propria dei dati, essendo molto più veloce ed efficiente per grandi quantità di dati.

Il processo di handshake passo per passo SSL/TLS

L'handshake SSL/TLS consiste in diverse fasi distinte, ognuna delle quali ha uno scopo specifico per stabilire una comunicazione sicura.

La prima fase inizia con il messaggio Client Hello.

Quando un client inizia una connessione con un server protetto da SSL Certificate, invia un messaggio Client Hello contenente la versione del protocollo SSL/TLS più alta supportata dal client, un numero generato casualmente per un uso successivo, un elenco di suite di cifratura con cui il client può lavorare e qualsiasi estensione SSL Certificate supportata dal client.

Il server risponde con un messaggio Server Hello.

Questo messaggio include la versione del protocollo SSL/TLS selezionata tra quelle supportate dal client, un altro numero generato a caso dal lato server, la suite di cifratura scelta dall'elenco del client e l'ID di sessione per questa particolare connessione. Questa negoziazione assicura che entrambe le parti utilizzino metodi di cifratura e versioni di protocollo compatibili.

Segue la fase di presentazione di SSL Certificate.

Il server invia al client il suo SSL Certificate, che contiene il Public Key del server, le informazioni sull'identità del server e la firma digitale del Certificate Authority (CA).

SSL Certificate Convalida e autenticazione

Una volta ricevuto SSL Certificate dal server, il client deve verificare l'autenticità e la validità di SSL Certificate.

Il client verifica che SSL Certificate sia stato emesso da un Certificate Authority (CA) affidabile, conferma che SSL Certificate non sia scaduto, controlla che SSL Certificate non sia stato revocato e si assicura che Common Name (CN) o Subject Alternative Name (SAN) corrisponda al dominio del server.

Se la convalida di SSL Certificate fallisce in qualsiasi punto, il processo di handshake termina.

Il client visualizzerà un avviso di sicurezza all'utente. Per questo motivo, la scelta di un fornitore di SSL Certificate affidabile è fondamentale per mantenere un'esperienza utente senza problemi ed evitare avvisi di sicurezza che possono allontanare i visitatori.

Scambio di chiavi e generazione del segreto pre-master

Dopo la convalida di SSL Certificate, inizia la fase di scambio delle chiavi.

Il client genera un segreto pre-master, che è un valore casuale utilizzato per creare le chiavi di crittografia simmetrica per la sessione. Questo segreto pre-master viene crittografato utilizzando il Public Key del server dal SSL Certificate e inviato al server. Solo il server, in possesso del corrispondente Private Key, può decifrare questo segreto pre-master.

La sicurezza di questa fase dipende interamente dalla forza della coppia di chiavi SSL Certificate.

I moderni SSL Certificates supportano diverse lunghezze di chiavi, tra cui le chiavi 2048-bit RSA e le chiavi ECC, fornendo una solida sicurezza per il processo di scambio delle chiavi. La scelta del tipo e della lunghezza delle chiavi influisce sia sui livelli di sicurezza che sulle prestazioni.

Sia il client che il server possiedono ora lo stesso segreto pre-master e i due numeri casuali scambiati in precedenza.

Utilizzando un algoritmo predeterminato, entrambe le parti generano indipendentemente lo stesso set di chiavi di crittografia simmetrica da questi valori condivisi, garantendo che entrambe le parti abbiano chiavi identiche senza mai trasmettere le chiavi simmetriche effettive attraverso la rete.

Derivazione della chiave di sessione e attivazione del crittografo

La fase finale dell'handshake prevede la derivazione delle chiavi di sessione e l'attivazione della suite di cifratura scelta.

Utilizzando il segreto pre-master e i valori casuali scambiati in precedenza, sia il client che il server generano diverse chiavi: una chiave di scrittura del client per crittografare i dati inviati dal client al server, una chiave di scrittura del server per crittografare i dati inviati dal server al client e i vettori di inizializzazione per alcune modalità di cifratura.

Una volta generate queste chiavi, entrambe le parti inviano un messaggio Change Cipher Spec.

Questo messaggio indica che tutte le comunicazioni successive saranno crittografate utilizzando le nuove chiavi stabilite. A questo segue un messaggio Finished da entrambe le parti, che è il primo messaggio crittografato con le nuove chiavi di sessione. Questo messaggio contiene un hash di tutti i messaggi di handshake precedenti, consentendo a ciascuna parte di verificare che l'handshake sia stato completato con successo senza manomissioni.

Diversi tipi di handshake SSL/TLS

Non tutti gli handshake di SSL/TLS sono identici.

Il processo può variare a seconda del tipo di SSL Certificate, della suite di cifratura selezionata e dell'utilizzo o meno della ripresa della sessione.

Gli handshake completi si verificano quando un client si connette a un server per la prima volta o quando la ripresa della sessione non è disponibile.

Questo comporta tutte le fasi descritte in precedenza e in genere richiede diversi viaggi di andata e ritorno tra client e server. Le strette di mano abbreviate avvengono quando si utilizza la ripresa della sessione, consentendo ai client di riconnettersi utilizzando i parametri di sessione stabiliti in precedenza, riducendo in modo significativo il tempo di connessione.

SSL Certificates supportano sia gli handshake completi che quelli abbreviati.

I moderni SSL Certificates sono progettati con caratteristiche avanzate che supportano ottimizzazioni dell'handshake come TLS 1.3, che riduce il numero di round trip necessari per stabilire connessioni sicure.

Miglioramenti all'handshake diTLS 1.3

L'ultima versione del protocollo TLS, TLS 1.3, introduce miglioramenti significativi al processo di handshake.

Questi miglioramenti riducono la latenza, migliorano la sicurezza e semplificano l'intero processo. Gli handshake di TLS 1.3 richiedono meno viaggi di andata e ritorno tra client e server, spesso stabilendo connessioni sicure in un solo viaggio di andata e ritorno rispetto ai due o tre richiesti dalle versioni precedenti.

TLS 1.3 elimina il supporto per le suite di cifratura più vecchie e meno sicure e implementa la perfetta segretezza in avanti per impostazione predefinita.

Ciò significa che anche se Private Key di un server viene compromesso in futuro, il traffico crittografato registrato in precedenza non può essere decifrato. I moderni SSL Certificates supportano pienamente TLS 1.3, assicurando che siti web e applicazioni possano trarre vantaggio da questi miglioramenti.

L'handshake semplificato di TLS 1.3 riduce anche la superficie di attacco.

Elimina la complessità non necessaria e le potenziali vulnerabilità presenti nelle versioni precedenti del protocollo. SSL Certificates con il supporto di TLS 1.3 beneficia di questi miglioramenti della sicurezza mantenendo la compatibilità con i sistemi più vecchi.

Problemi comuni di handshake e risoluzione dei problemi

Nonostante la solidità del processo di handshake di SSL/TLS, vari problemi possono impedire la riuscita della connessione.

Tra i problemi più comuni vi sono i fallimenti della convalida di SSL Certificate, le discrepanze tra le suite di cifratura, le incompatibilità tra le versioni dei protocolli e i problemi di connettività di rete.

SSL Certificate I problemi di convalida sono tra i più frequenti nell'handshake.

Possono verificarsi a causa di SSL Certificates scaduto, catene di SSL Certificate non corrette, errori di corrispondenza dei nomi di dominio o SSL Certificates da autorità non attendibili. Una corretta costruzione della catena di SSL Certificate e un'accurata convalida del dominio aiutano a minimizzare questi problemi.

I disguidi delle suite di cifratura si verificano quando client e server non riescono ad accordarsi su un metodo di cifratura comune.

Questo accade di solito quando una parte supporta solo suite di cifratura obsolete, mentre l'altra richiede opzioni moderne e sicure. I moderni SSL Certificates supportano un'ampia gamma di suite di cifratura, garantendo la compatibilità sia con i sistemi precedenti che con gli attuali requisiti di sicurezza.

Ottimizzazione delle prestazioni per gli handshake SSL/TLS

Sebbene la sicurezza sia la preoccupazione principale, le prestazioni dell'handshake hanno un impatto significativo sull'esperienza dell'utente.

Handshake lenti possono aumentare i tempi di caricamento delle pagine e creare ritardi frustranti per i visitatori del sito web. Diverse tecniche di ottimizzazione possono migliorare le prestazioni dell'handshake senza compromettere la sicurezza.

La ripresa della sessione è una delle tecniche di ottimizzazione più efficaci.

Mettendo in cache i parametri di sessione, i client possono riconnettersi ai server utilizzando handshake abbreviati che richiedono meno risorse computazionali e viaggi di rete. SSL Certificates supporta diversi meccanismi di ripresa della sessione, tra cui gli ID di sessione e i ticket di sessione.

SSL Certificate L'ottimizzazione delle catene è un altro fattore importante.

Catene SSL Certificate più corte riducono la quantità di dati trasmessi durante l'handshake, mentre una corretta configurazione intermedia di SSL Certificate assicura che i client possano costruire percorsi di fiducia completi verso le autorità radice.

Considerazioni sulla sicurezza e buone pratiche

Il processo di handshake SSL/TLS richiede una corretta implementazione e configurazione per mantenere la sicurezza.

Per garantire la massima protezione contro i vari vettori di attacco, è necessario seguire diverse best practice durante l'implementazione di SSL Certificates.

Utilizzare sempre l'ultima versione supportata di TLS mantenendo la compatibilità con i client legittimi.

Disattivare il supporto per protocolli obsoleti come SSL 2.0 e SSL 3.0, che contengono vulnerabilità note. Configurare le suite di cifratura in modo da preferire opzioni moderne e sicure, evitando algoritmi deboli o deprecati.

Il rinnovo e il monitoraggio regolare di SSL Certificate sono essenziali per mantenere la sicurezza.

I SSL Certificates scaduti causano guasti all'handshake e avvisi di sicurezza, allontanando potenzialmente gli utenti dal vostro sito web. Trustico® offre servizi di monitoraggio SSL Certificate e promemoria di rinnovo per aiutare a prevenire i problemi di scadenza.

Scegliere il giusto SSL Certificate per ottenere prestazioni ottimali

I diversi tipi di SSL Certificates possono avere un impatto sulle prestazioni dell'handshake e sulla sicurezza in vari modi.

Domain Validation (DV) SSL Certificates ha in genere i tempi di emissione più rapidi e i requisiti di convalida più semplici, il che lo rende ideale per le esigenze di crittografia di base. Organization Validation (OV) e Extended Validation (EV) SSL Certificates forniscono un'ulteriore verifica dell'identità.

Wildcard e Multi Domain SSL Certificates possono influire sulle prestazioni dell'handshake.

Questi SSL Certificate tipi consentono di proteggere più domini o sottodomini con un unico SSL Certificate, semplificando la gestione e mantenendo la sicurezza. Trustico® offre diverse opzioni SSL Certificate per soddisfare le diverse esigenze organizzative.

Il futuro della tecnologia SSL/TLS Handshake

Il processo di handshake SSL/TLS continua a evolversi con le nuove tecnologie e i nuovi requisiti di sicurezza.

Le tendenze emergenti includono la preparazione alla crittografia post-quantistica, funzioni di privacy migliorate e ulteriori ottimizzazioni delle prestazioni.

La crittografia post-quantistica rappresenta un'importante considerazione futura.

I computer quantistici potrebbero essere in grado di rompere gli attuali sistemi crittografici a chiave pubblica. Sono in corso ricerche su algoritmi resistenti ai quanti che potrebbero essere integrati nelle future versioni di TLS.

Le funzioni di privacy migliorate mirano a proteggere ancora più informazioni durante il processo di handshake.

Encrypted Client Hello (ECH) impedisce agli osservatori di rete di determinare quali siti web specifici gli utenti stanno visitando, anche quando si monitora il traffico crittografato. Man mano che queste tecnologie matureranno, SSL Certificates le supporterà per fornire la massima protezione della privacy.

Comprendere i fondamenti di SSL/TLS Handshake

La comprensione del processo di handshake di SSL/TLS è fondamentale per chiunque sia responsabile della sicurezza web.

Il processo di handshake può sembrare complesso, ma con SSL Certificates configurato correttamente diventa un metodo continuo e altamente sicuro per stabilire comunicazioni criptate.

SSL Certificates ottimizza ogni aspetto del processo di handshake, dai messaggi iniziali di benvenuto del client all'attivazione finale del cifrario.

Trustico® offre opzioni complete di SSL Certificate per garantire che possiate trovare la soluzione giusta per i vostri specifici requisiti di sicurezza e prestazioni, con il supporto di standard di sicurezza leader del settore e di un'assistenza tecnica esperta.